ShieldFS broni Windows przed szantażystami

28 lipca 2017, 11:12Naukowcy z Uniwersytetu w Mediolanie zaprezentowali oprogramowanie, które wykrywa ransomware i odzyskuje zaszyfrowane przez nie pliki. Pokaz możliwości programu odbył się podczas konferencji Black Hat.

Sposób na całoroczną gwiazdę betlejemską

22 grudnia 2017, 12:37Poinsecja, inaczej zwana gwiazdą betlejemską, to jeden z symboli Bożego Narodzenia. Roślina przybyła do Europy z Ameryki Południowej i na stałe wpisała w klimat polskich świąt. Wszystko za sprawą oryginalnego wyglądu: uwagę przyciągają nie kwiaty, ale przykwiatki, czyli kolorowe – najczęściej czerwone – liście. Mimo że jest rośliną typowo świąteczną, nie musimy pozbywać się jej wraz z początkiem kolejnego roku. Wystarczy przestrzegać paru zasad.

Bloker grupy neuronów z podwzgórza pomaga w kontroli obżarstwa napadowego

17 lipca 2018, 14:20Neurony oreksynowe podwzgórza wydają się dobrym celem dla leków do kontroli obżarstwa napadowego (ang. binge eating) u otyłych osób.

Konglomerat Alphabet pomoże firmom w dotarciu do źródeł cyberataku

6 marca 2019, 05:30Alphabet, konglomerat do którego należy Google, powołał do życia firmę, która oferuje przedsiębiorstwom pomoc w wyśledzeniu źródeł cyberataku. Firma o nazwie Chronicle przygotowała platformę Blackstory. Daje ona klientom dostęp do olbrzymich zasobów Alphabetu, w tym zgromadzonych przez lata przez wyszukiwarkę Google, co powinno ułatwić w zidentyfikowaniu historii i źródła cyberataku.

Łowcy cząstek promieniowania kosmicznego łączą się w CREDO

16 września 2019, 10:31Międzynarodowy projekt Cosmic-Ray Extremely Distributed Observatory (CREDO), zainicjowany w 2016 roku w Instytucie Fizyki Jądrowej Polskiej Akademii Nauk (IFJ PAN) w Krakowie, właśnie przekształca się w formalną strukturę. Na mocy podpisanych porozumień, w budowie ogólnoplanetarnego detektora cząstek promieniowania kosmicznego CREDO uczestniczy obecnie już 25 podmiotów instytucjonalnych z 12 krajów na pięciu kontynentach

Genom mikroorganizmów i badania krwi pozwolą na zdiagnozowanie nowotworu?

24 marca 2020, 10:13W 2017 roku Gregory Poore przeczytał w Science artykuł, którego autorzy opisywali mikroorganizmy obecne u pacjentów z nowotworami trzustki i informowali, że mikroorganizmy te rozkładają lek powszechnie stosowany przy leczeniu tego rodzaju nowotworu. Młodego naukowca zaintrygował wówczas pomysł, że wirusy i bakterie mogą mieć większy niż się sądzi udział w rozwoju nowotworów.

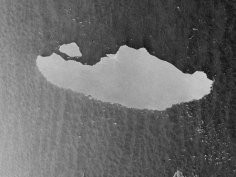

Olbrzymia góra lodowa na kursie kolizyjnym z Georgią Południową. Może spowodować katastrofę

5 listopada 2020, 17:29Góra lodowa wielkości Cypru jest na kursie kolizyjnym z Georgią Południową, zagrażając tamtejszym koloniom pingwinów i fok. Pływające po południowym Atlantyku góry lodowe nie są niczym niezwykłym. Jednak A86a jest olbrzymia. Ma 158 kilometrów długości i 48 kilometrów szerokości. I podąża w kierunku wyspy, która jest jednym z najbardziej bioróżnorodnych miejsc w regionie.

Czy drzewo większe to drzewo bardziej plenne? Botanicy: niekoniecznie

8 września 2021, 11:45Wydawałoby się, że zdolność do wytwarzania nasion, owoców czy orzechów będzie rosła wraz ze wzrostem drzew. Badania prowadzone przez naukowców z 13 krajów z całego świata nie potwierdzają jednak tej hipotezy.

Usługi IT dla firm

16 sierpnia 2022, 15:43W obecnych czasach prowadzenie własnego biznesu wiąże się z wykorzystaniem odpowiedniego oprogramowania i sieci komputerowej. Aby przedsiębiorca mógł się skupić na najważniejszych obszarach działalności, zaistnieć na rynku oraz stale rozwijać firmę, powinien dysponować zarówno odpowiednimi zasobami, jak i wykwalifikowaną kadrą pracowniczą. Warto zdecydować się zatem na obsługę informatyczną. Jedną z firm oferujących outsourcing IT jest Lizard. Jakie działania wchodzą w zakres ich usług?

ChatGPT zaprojektował robota do zbierania pomidorów

15 czerwca 2023, 10:05Inżynierowie z Politechniki Federalnej w Lozannie (EPFL) wykorzystali ChatGPT-3 do zaprojektowania robotycznego ramienia do zbierania pomidorów. To pierwszy przykład użycia sztucznej inteligencji do pomocy w projektowaniu robotów. Eksperyment przeprowadzony przez Josie Hughes, dyrektor Laboratorium Obliczeniowego Projektowania i Wytwarzania Robotów na Wydziale Inżynierii EPFL, doktoranta Francesco Stellę i Cosimo Della Santinę z Uniwersytetu Technicznego w Delfcie, został opisany na łamach Nature Machine Intelligence.